Indholdsfortegnelse:

- Trin 1: Test af styrken i din SSL -service

- Trin 2: Omkonfiguration af Apache til at foretage SSL -ændringer

- Trin 3: Konklusion

Video: Styrkelse af SSL -tjenester på din webserver (Apache/ Linux): 3 trin

2024 Forfatter: John Day | [email protected]. Sidst ændret: 2024-01-30 08:29

Dette er en meget kort tutorial om et aspekt af cybersikkerhed - styrken af ssl -tjenesten på din webserver. Baggrunden er, at ssl-tjenester på dit websted bruges til at sikre, at ingen kan hacke data, der overføres til og fra dit websted. Der har været velkendte angreb på sårbare SSL -tjenester såsom Heartbleed -bug i OpenSSL og Poodle -bug, som udnyttede SSL 3.0 -sårbarheder. (Dette område er et bevægeligt mål, så du skal bygge SSL-test i din ISO 27001 plan-do-check-act (PDCA) cyklus.)

Når ssl installeres på dit websted ved hjælp af et certifikat fra en anerkendt udbyder, vil du se, at dit websted kan tilgås fra https://yourdomain.com. Det betyder, at data overføres frem og tilbage i krypteret format. I modsætning hertil udsætter https://yourdomain.com eller svag kryptering overførte data i klar tekst, hvilket betyder, at selv en kiddy hacker kan få adgang til dine adgangskodedata osv. Ved hjælp af let tilgængelige værktøjer som Wireshark.

For resten af denne vejledning antager jeg, at du vil bruge Apache som din webserver på Linux, og at du har adgang til din webserver via en terminalemulator som f.eks. Kit. For nemheds skyld antager jeg også, at din internetudbyder har leveret dit SSL-certifikat, og du har mulighed for at omkonfigurere nogle aspekter af det.

Trin 1: Test af styrken i din SSL -service

Gå blot til https://www.ssllabs.com/ssltest/, og indtast dit domænenavn ved siden af feltet Værtsnavn, og markér afkrydsningsfeltet "Vis ikke resultaterne på tavlerne", og klik på knappen Send. (Bemærk, at du ikke bør teste nogen domæner uden forudgående tilladelse, og du bør aldrig vise resultater på tavlerne.)

Efter at testene er blevet kørt, får du en score fra F til A+. Du får detaljerede testresultater, som forhåbentlig gør det klart for dig, hvorfor du har fået din tildelte score.

De sædvanlige årsager til fejl er, fordi du bruger forældede komponenter, såsom chiffer eller protokoller. Jeg vil snart fokusere på chiffer, men først et hurtigt ord om kryptografiske protokoller.

Kryptografiske protokoller giver kommunikationssikkerhed over et computernetværk. … Forbindelsen er privat (eller sikker), fordi symmetrisk kryptografi bruges til at kryptere de transmitterede data. De to hovedprotokoller er TLS og SSL. Sidstnævnte er forbudt at bruge, og til gengæld udvikler TLS sig, og da jeg skriver dette, er den nyeste version 1.3, omend i udkastformat. Rent praktisk, som i januar 2018, bør du kun have TLS v 1.2. aktiveret. Der vil sandsynligvis være et skifte til TLV v 1.3. i løbet af 2018. Qualys -testen viser, hvilke kryptografiske protokoller du har anvendt, og hvis du bruger under TLS v 1.2., får du en dårlig score.

En sidste ting at sige om kryptografiske protokoller, når du køber en webpakke og SSL -certifikat fra en almindelig internetudbyder som GoDaddy, vil det være TLS v 1.2. hvilket er godt, men længere nede på linjen kan du have svært ved at opgradere til at sige TLS v 1.3. Personligt installerer jeg mine egne SSL -certifikater, og jeg har derfor så at sige kontrol over min egen skæbne.

Trin 2: Omkonfiguration af Apache til at foretage SSL -ændringer

Et af de vigtige områder, der testes i Qualys SSL -test og fokus i dette afsnit, er Cipher -suiter, der bestemmer krypteringsstyrken for dine overførte data. Her er et eksempel output fra en Qualys SSL -test på et af mine domæner.

Cipher Suites Nr TLS 1.2 (suiter i server-foretrukne rækkefølge) TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (0xc030) ECDH secp256r1 (eq. 3072 bit RSA) FS256TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 (0xc02f) ECDH secp256r1 (ækv. 3072 bits RSA) FS128TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 (0xc028) ECDH secp256r1 (ækv. 3072 bits RSA) FS256TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 (0xc027) ECDH secp256r1 (ækv. 3072 bit RSA) FS128

Du kan bruge meget tid på at genkonfigurere din Apache-konfiguration for at fjerne røde linjer (mislykkes) fra din Qualys-testrapport, men jeg anbefaler følgende fremgangsmåde for at få de bedste Cipher Suite-indstillinger.

1) Besøg Apache -webstedet og få deres anbefalinger til en Cipher Suite, der skal bruges. I skrivende stund fulgte jeg dette link -

2) Føj den anbefalede indstilling til din Apache -konfigurationsfil, og genstart Apache. Dette var deres anbefalede indstilling, som jeg brugte.

SSLCipherSuite ECDHE-ECDSA-AES256-GCM-SHA384: ECDHE-RSA-AES256-GCM-SHA384: ECDHE-ECDSA-CHACHA20-POLY1305: ECDHE-RSA-CHACHA20-POLY1305: ECDHE -8CD-ECDA-ECDSA -AES128-GCM-SHA256: ECDHE-ECDSA-AES256-SHA384: ECDHE-RSA-AES256-SHA384: ECDHE-ECDSA-AES128-SHA256: ECDHE-RSA-AES128-SHA256

Bemærkninger - En af udfordringerne er at finde, hvilken fil du har brug for for at ændre dit SSLCipherSuite -direktiv. For at gøre dette skal du logge på Putty og logge på etc -biblioteket (sudo cd /etc) Se efter en apache -mappe, f.eks. Apache2 eller http. Søg derefter i apache -biblioteket som følger: grep -r "SSLCipherSuite" /etc /apache2 - Dette giver dig et output svarende til dette:

/etc/apache2/mods-available/ssl.conf:#SSLCipherSuite HIGH: MEDIUM:! aNULL:! MD5:! RC4:! DES/etc/apache2/mods-available/ssl.conf: #SSLCipherSuite HIGH:! aNULL: ! MD5:! RC4:! DES /etc/apache2/mods-available/ssl.conf:#SSLCipherSuite ECDH+AESGCM: DH+AESGCM: ECDH+AES256: DH+AES256: ECDH+AES128: DH+AES: ECDH+3DES: DH+3DES: RSA+AESGCM: RSA+AES: RSA+3DES:! ANULL:! MD5:! DSS

Det vigtige at bemærke er filen /etc/apache2/mods-available/ssl.conf eller hvad der nu er din. Åbn filen ved hjælp af en editor som f.eks. Nano og gå til afsnittet # SSL Cipher Suite:. Udskift derefter den eksisterende post i direktivet SSLCipherSuite med den ovenstående fra Apache -webstedet. Husk at kommentere ældre SSLCipherSuite -direktiver, og genstart Apache - i mit tilfælde gjorde jeg dette ved at skrive sudo /etc/init.d/apache2 genstart

Bemærk, at du nogle gange muligvis skal fjerne bestemte cifre, der giver dig en lav Qualys SSL -testscore (siger fordi der er opdaget nye sårbarheder), selvom du har brugt de anbefalede Apache -indstillinger. Et eksempel er, hvis følgende linje vises med rødt (mislykkes) på din Qualys -rapport TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (0xc030) Det første trin er at finde, hvilken kode du skal ændre i dit Apache SSLCipherSuite -direktiv. For at finde koden skal du gå til https://www.openssl.org/docs/man1.0.2/apps/ciphers…-denne viser koden som følger: TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 ECDHE-RSA-AES256-GCM-SHA384

Tag ECDHE-RSA-AES256-GCM-SHA384 og fjern det fra den post, du tilføjede som Apache Apache SSLCipherSuite-direktivet, og tilføj det derefter til slutningen ved at gå forud for det med:!

Igen, genstart Apache og test igen

Trin 3: Konklusion

Jeg har, at du har lært noget om SSL -test. Der er meget mere at lære om dette, men forhåbentlig har jeg peget dig i den rigtige retning. I mine næste tutorials vil jeg dække andre områder inden for Cyber Security, så følg med.

Anbefalede:

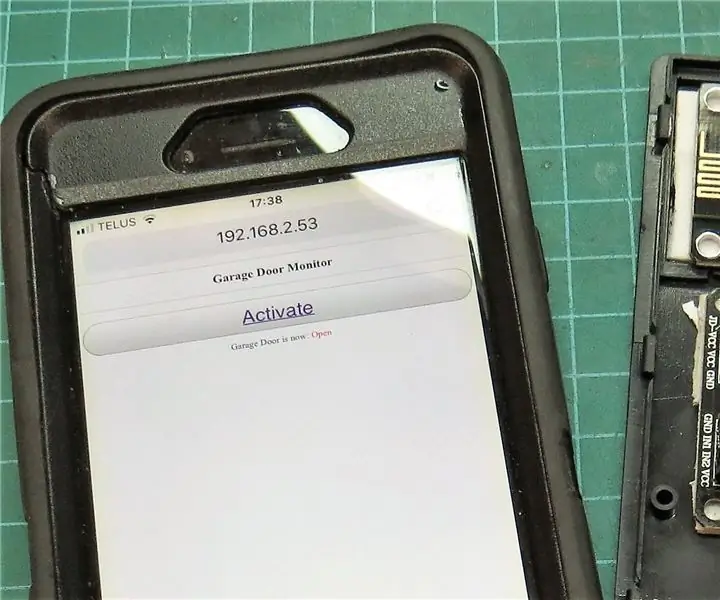

Garageportåbner med feedback ved hjælp af Esp8266 som webserver .: 6 trin

Garageportåbner med feedback Brug af Esp8266 som webserver .: Hej, jeg viser dig, hvordan du laver en enkel måde at lave en garageportåbner.-ESP8266 er kodet som webserver, døren kan være åben overalt i verden-Med feedback, ved du, at døren er åben eller lukket i realtid-Enkel, kun en genvej til at lave

Sådan bruges ESP8266 som webserver: 5 trin

Sådan bruges ESP8266 som webserver: Hej, jeg bruger i øjeblikket Windows 10, NodeMCU 1.0, og her er listen over software, jeg brugte og installationsvejledninger, jeg fulgte: Arduino IDE Ekstra tavler til esp8266 SpiffLibrary brugt: WebsocketI brugte NodeMCU som en server til server en HTML -fil, jeg er vild med

ESP8266 Nodemcu temperaturovervågning ved hjælp af DHT11 på en lokal webserver - Få rumtemperatur og fugtighed i din browser: 6 trin

ESP8266 Nodemcu temperaturovervågning ved hjælp af DHT11 på en lokal webserver | Få stuetemperatur og fugtighed i din browser: Hej fyre i dag laver vi en fugtighed & temperaturovervågningssystem ved hjælp af ESP 8266 NODEMCU & DHT11 temperatursensor. Temperatur og fugtighed opnås fra DHT11 Sensor & det kan ses i en browser, hvilken webside der skal administreres

Installation af LAMP (Linux, Apache, MySQL, PHP) på en Raspberry Pi: 7 trin

Installation af LAMP (Linux, Apache, MySQL, PHP) på en Raspberry Pi: Opret en LAMP (Linux Rasbian Stretch Lite, Apache2, MySQL (MariaDB-10), PHP7) med PHPMyAdmin og FTP-adgang på din Raspberry Pi og konfigurer den for at fungere som en webserver. Du skal bruge en Raspberry Pi -computer forbundet til internettet med en 8

Opsæt din helt egen webserver !: 12 trin

Opsæt din helt egen webserver !: Har du nogensinde ønsket at have et sted, hvor du kan gemme dine filer og få adgang til dem, hvor som helst du får en internetforbindelse? Sig, at du ville have dit musikbibliotek til rådighed, hvis du ville give en sang til en af dine venner, eller måske ville du