Indholdsfortegnelse:

- Trin 1: INSTALLER KALI LINUX

- Trin 2:

- Trin 3:

- Trin 4:

- Trin 5:

- Trin 6:

- Trin 7:

- Trin 8:

- Trin 9:

- Trin 10:

- Trin 11:

- Trin 12:

- Trin 13:

- Trin 14:

- Trin 15:

- Trin 16:

- Trin 17:

- Trin 18:

- Trin 19:

- Trin 20:

- Trin 21:

- Trin 22:

- Trin 23:

- Trin 24:

- Trin 25:

- Trin 26:

- Trin 27:

- Trin 28:

- Trin 29:

- Trin 30: STARTE HACKING !!!!!!!

- Trin 31:

- Trin 32:

- Trin 33:

- Trin 34:

- Trin 35:

- Trin 36:

- Trin 37:

- Trin 38:

- Trin 39:

- Trin 40:

- Trin 41:

- Trin 42:

- Trin 43:

- Trin 44:

Video: Wifi -penetration ved hjælp af Kali Linux .: 44 trin

2024 Forfatter: John Day | [email protected]. Sidst ændret: 2024-01-30 08:26

Kali Linux kan bruges til mange ting, men det er sandsynligvis bedst kendt for sin evne til penetrationstest eller "hack", WPA- og WPA2 -netværk. Der er hundredvis af Windows -applikationer, der hævder, at de kan hacke WPA; få dem ikke! De er bare svindel, der bruges af professionelle hackere, til at lokke nybegyndere eller wannabe -hackere til selv at blive hacket. Der er kun en måde, hvorpå hackere kan komme ind på dit netværk, og det er med et Linux-baseret operativsystem, et trådløst kort, der kan overvåge tilstand, og aircrack-ng eller lignende. Bemærk også, at selv med disse værktøjer er Wi-Fi-revner ikke for begyndere. At lege med det kræver grundlæggende viden om, hvordan WPA -godkendelse fungerer, og moderat fortrolighed med Kali Linux og dets værktøjer, så enhver hacker, der får adgang til dit netværk, er sandsynligvis ikke nogen nybegynder.

BEMÆRK*BRUG DETTE MED TILLADELSE AF ANDRE WIFI, SOM DU TESTER DENNE TESt

BRUG DET PÅ DIN EGEN RISIKO !!

Trin 1: INSTALLER KALI LINUX

Først skal vi downloade Kali fra https://kali.org/downloads/. Hvis du har en 64-bit-kompatibel computer (som mig), vil du sandsynligvis have 64-bit-versionen af Kali af ydeevne. Udvid rullemenuen for at finde den version, du har brug for. Vælg KUN 64-bit versionen, hvis du har en 64-bit computer.

Trin 2:

Hvis du ikke har et torrentprogram, skal du klikke på "ISO" ud for den relevante version af Kali og vælge "Gem", når downloadmeddelelsen vises i din browser, og gemme den på et sted, der er let at huske. Hvis du har et torrentprogram, så anbefaler jeg stærkt at bruge torrentmuligheden, da det er meget hurtigere. Klik på "Torrent" ved siden af den relevante version af Kali, og gem ".torrent" -filen på et sted, der er let at huske/få adgang til. Åbn nu dit Torrent -program (jeg bruger uTorrent), klik på "Tilføj ny torrent", vælg ".torrent”-fil, og vælg de relevante muligheder for at downloade den. Vent nu på, at Kali kan downloades, dette kan tage flere timer, afhængigt af din internethastighed.

Trin 3:

Når Kali er færdig med at downloade, skal du åbne VMware Player og klikke på Opret en ny virtuel MASKINE.

Trin 4:

I vinduet, der åbnes, skal du vælge Installer disk image file (iso), gennemse placeringen af og vælge Kali Linux ISO -filen, som du lige har downloadet.

Trin 5:

I det næste trin skal du vælge et navn til den virtuelle maskine. Jeg vil kalde det Tutorial Kali for denne vejledning. Du skal også vælge en placering til det, jeg anbefaler at oprette en mappe kaldet "Virtuelle maskiner" i Mine dokumenter. Klik derefter på Næste.

Trin 6:

Næste trin skal du vælge en maksimal størrelse for Kali. Jeg anbefaler at lave mindst 30 GB, da Kali har tendens til at udvide sig over tid. Når du har indtastet din ønskede værdi (ikke mindre end 20 GB), skal du ændre den næste mulighed til Gem virtuel disk som en enkelt fil og klik på Næste.

Trin 7:

I det næste vindue skal vi tilpasse nogle hardwareindstillinger, så klik på knappen Tilpas hardware ….

Trin 8:

Du vil nu blive præsenteret for et hardware -vindue. Vælg Hukommelse i venstre rude i vinduet, og skub skyderen på højre side til mindst 512 MB*. Da jeg har 8 GB RAM på min computer, vil jeg sætte det til 2 GB (2000 Mb). *Bemærk, du bør maksimalt give en virtuel maskine halvdelen af den RAM, der er installeret på din computer. Hvis din computer har 4 GB RAM, er det maksimum, du vil skyde den til, 2 GB. Hvis din computer har 8 GB, kan du maksimalt gå til 4 GB osv

Marker nu Processorer i venstre rude. Denne mulighed afhænger virkelig af din computer, hvis du har flere processorer, kan du vælge to eller flere. Hvis du har en almindelig computer med to eller færre, så foreslår jeg at lade dette nummer ligge ved et.

Klik videre på Netværksadapter i venstre rude. Flyt prikken i højre side til indstillingen Bro (øverst). Klik nu på knappen Konfigurer adaptere.

I det lille vindue, der dukker op, skal du fjerne markeringen i alle bokse undtagen den ene ved siden af din almindelige netværksadapter og trykke på OK.

Du kan nu klikke på Luk nederst i vinduet Hardware og derefter klikke på Afslut i guiden

Trin 9:

Når du har klikket på Udfør, lukkes vinduet, og den nye virtuelle maskinfil tilføjes til VM -biblioteket. Nu skal vi bare starte Kali og installere det! For at gøre dette skal du markere navnet på den nyoprettede virtuelle maskine ved at klikke på den og klikke på Afspil virtuel maskine i højre rude

Trin 10:

I startmenuen skal du bruge piletasterne til at rulle ned til Grafisk installation og trykke på enter.

Trin 11:

Den næste skærm vil bede dig om at vælge dit foretrukne sprog, du kan bruge musen til at vælge dette, og klik derefter på Fortsæt.

Trin 12:

På den næste skærm skal du vælge din placering og trykke på Fortsæt.

Det vil nu bede dig om dit standardtastaturkort. Hvis du bruger standard amerikansk engelsk tastatur, skal du bare klikke på Fortsæt.

Trin 13:

Vent, indtil Kali er færdig med at opdage hardwaren på din computer. Under dette kan du blive præsenteret for denne skærm:

Trin 14:

Bare tryk på Fortsæt, og vælg Konfigurer ikke netværket på nuværende tidspunkt på den næste skærm.

Trin 15:

Du bliver nu bedt om at angive et værtsnavn, der ligner et computernavn. Du kan indtaste alt, hvad du vil, eller du kan bare lade det stå som kali. Når du er færdig, skal du trykke på Fortsæt.

Trin 16:

Kali vil nu bede dig om at indtaste en adgangskode til root (hoved) kontoen. Sørg for, at du nemt kan huske denne adgangskode. Hvis du glemmer det, skal du geninstallere Kali. Tryk på Fortsæt, efter at du har indtastet og indtastet dit valgfrie kodeord igen.

Trin 17:

Det næste trin vil bede dig om din tidszone, vælg den og klik på Fortsæt.

Trin 18:

Vent, indtil Kali opdager diskpartitionerne. Når du bliver præsenteret for det næste trin, skal du vælge Guidet - brug hele disken. (dette er normalt den øverste mulighed), klik derefter på Fortsæt.

Trin 19:

Installationsprogrammet vil nu bekræfte, at du vil bruge denne partition. Hit Fortsæt

Endnu et spørgsmål om partitionen vises. Vælg den indstilling, der siger Alle filer i en partition, og tryk på Fortsæt.

Trin 20:

Bekræft, at du vil foretage disse ændringer ved at vælge Afslut partitionering og skrive ændringer til disk. Tryk derefter på Fortsæt.

Trin 21:

Det sidste spørgsmål! Bekræft, at du virkelig vil foretage disse ændringer ved at flytte prikken til Ja og trykke på Fortsæt.

Trin 22:

Okay, Kali er færdig med at installere, og nu bliver du præsenteret for et vindue, der spørger dig om et netværksspejl. Du kan bare vælge Nej og trykke på Fortsæt.

Trin 23:

Efter et par minutter vil installationsprogrammet spørge dig, om du vil installere GRUB boot loader. Klik på Ja og Fortsæt.

Trin 24:

Når det genstarter, og du vises med "login" -skærmen, skal du klikke på "Andet …

Trin 25:

Indtast brugernavnens rod i feltet, og tryk på Enter eller klik på "Log på"

Trin 26:

På den næste skærm skal du indtaste den adgangskode, du har oprettet tidligere, og trykke på Enter eller klikke på "Log på" igen.

Trin 27:

Hvis du indtaster adgangskoden/brugernavnet forkert, får du denne besked

Trin 28:

Prøv bare igen, og husk at bruge den adgangskode, du har oprettet tidligere.

Trin 29:

DU HAR NU INSTALLERET KALI LINUX WOW:):):):).

Trin 30: STARTE HACKING !!!!!!!

Start Kali Linux og log ind, helst som root.

Trin 31:

Tilslut din trådløse adapter til injektion, (medmindre dit computerkort understøtter det). Hvis du bruger Kali i VMware, skal du muligvis forbinde kortet via ikonet i enhedsmenuen.

Trin 32:

Afbryd forbindelsen til alle trådløse netværk, åbn en terminal, og skriv airmon-ng

Dette viser alle de trådløse kort, der understøtter skærmtilstand (ikke injektion). Hvis der ikke vises nogen kort, kan du prøve at afbryde og tilslutte kortet igen og kontrollere, at det understøtter skærmtilstand. Du kan kontrollere, om kortet understøtter skærmtilstand ved at skrive ifconfig i en anden terminal, hvis kortet er angivet i ifconfig, men ikke vises i airmon-ng, så understøtter kortet det ikke. Du kan her se, at mit kort understøtter skærmtilstand, og at det er angivet som wlan0.

Trin 33:

Skriv airmon-ng start efterfulgt af grænsefladen på dit trådløse kort. min er wlan0, så min kommando ville være: airmon-ng start wlan0

Meddelelsen "(monitor mode aktiveret)" betyder, at kortet er blevet sat i monitor mode. Bemærk navnet på den nye skærmgrænseflade, mon0.

EDIT: En fejl, der for nylig blev opdaget i Kali Linux, får airmon-ng til at indstille kanalen som en fast “-1”, når du først aktiverer mon0. Hvis du modtager denne fejl eller simpelthen ikke vil tage chancen, skal du følge disse trin efter aktivering af mon0: Skriv: ifconfig [interface til trådløst kort] ned, og tryk på Enter. Udskift [interface til trådløst kort] med navnet på den grænseflade, som du aktiverede mon0 på; sandsynligvis kaldet wlan0. Dette deaktiverer det trådløse kort fra at oprette forbindelse til internettet, så det i stedet kan fokusere på skærmtilstand. Når du har deaktiveret mon0 (gennemført det trådløse afsnit i selvstudiet), skal du aktivere wlan0 (eller navnet på den trådløse grænseflade) ved at skrive: ifconfig [interface til trådløst kort] op og trykke på Enter.

Trin 34:

Skriv airodump-ng efterfulgt af navnet på den nye skærmgrænseflade, som sandsynligvis er mon0

Hvis du modtager en "fast kanal –1" fejl, kan du se redigeringen ovenfor.

Trin 35:

Airodump viser nu alle de trådløse netværk i dit område og masser af nyttig information om dem. Find dit netværk eller det netværk, du har tilladelse til penetrationstest. Når du har opdaget dit netværk på listen, der altid bliver udfyldt, skal du trykke på Ctrl + C på tastaturet for at stoppe processen. Bemærk kanalen for dit målnetværk.

Trin 36:

Kopiér BSSID for målnetværket

Skriv nu denne kommando: airodump -ng -c [kanal] --bssid [bssid] -w/root/Desktop/[skærmgrænseflade] Erstat [kanal] med kanalen på dit målnetværk. Indsæt netværks-BSSID, hvor [bssid] er, og erstat [skærmgrænseflade] med navnet på din skærmaktiverede grænseflade, (mon0).

En komplet kommando skal se sådan ud: airodump -ng -c 10 --bssid 00: 14: BF: E0: E8: D5 -w/root/Desktop/mon0

Tryk nu på enter.

Trin 37:

Airodump overvåger nu kun målnetværket, så vi kan fange mere specifikke oplysninger om det. Hvad vi virkelig gør nu, venter på, at en enhed skal oprette forbindelse eller genoprette forbindelse til netværket, hvilket tvinger routeren til at sende det fire-vejs håndtryk, som vi skal fange for at knække adgangskoden. Fire filer skal også dukke op på dit skrivebord, det er her, håndtrykket gemmes, når det tages, så lad dem ikke slette! Men vi kommer ikke rigtig til at vente på, at en enhed opretter forbindelse, nej, det er ikke det, utålmodige hackere gør. Vi kommer faktisk til at bruge et andet cool-værktøj, der tilhører airrack-pakken kaldet aireplay-ng, for at fremskynde processen. I stedet for at vente på, at en enhed skal oprette forbindelse, bruger hackere dette værktøj til at tvinge en enhed til at oprette forbindelse igen ved at sende deauthentication (deauth) pakker til enheden, hvilket får den til at tro, at den skal genoprette forbindelse til routeren. For at dette værktøj skal fungere, skal der selvfølgelig først være en anden tilsluttet netværket, så se airodump-ng og vent på, at en klient dukker op. Det kan tage lang tid, eller det kan kun tage et sekund, før den første vises. Hvis ingen dukker op efter en lang ventetid, er netværket muligvis tomt lige nu, eller du er for langt væk fra netværket.

Du kan se på dette billede, at en klient er dukket op på vores netværk, så vi kan starte det næste trin.

Trin 38:

lad airodump-ng køre, og åbn en anden terminal. I denne terminal skal du skrive denne kommando: aireplay-ng –0 2 –a [router bssid] –c [client bssid] mon0 –0 er en genvej til deauth-tilstand, og 2 er antallet af deauth-pakker, der skal sendes. -a angiver adgangspunktet (routeren) s bssid, erstat [router bssid] med BSSID for målnetværket, som i mit tilfælde er 00:14: BF: E0: E8: D5. -c angiver klienternes BSSID, noteret i det forrige billede. Erstat [klient bssid] med BSSID for den tilsluttede klient, dette vil blive angivet under "STATION". Og selvfølgelig betyder mon0 blot skærmens grænseflade, skift det, hvis dit er anderledes. Min komplette kommando ser sådan ud: aireplay-ng –0 2 –a 00: 14: BF: E0: E8: D5 –c 4C: EB: 42: 59: DE: 31 mon0

Trin 39:

Når du trykker på Enter, ser du aireplay-ng sende pakkerne, og inden for få øjeblikke skal du se denne meddelelse vises på airodump-ng-skærmen!

Trin 40:

Det betyder, at håndtrykket er blevet fanget, adgangskoden er i hackerens hænder, i en eller anden form. Du kan lukke airplay-ng-terminalen og trykke Ctrl + C på airodump-ng-terminalen for at stoppe med at overvåge netværket, men ikke lukke det endnu, bare du har brug for nogle af oplysningerne senere.

Trin 41:

Dette afslutter den eksterne del af denne vejledning. Fra nu af er processen helt mellem din computer og de fire filer på dit skrivebord. Faktisk.cap en, det er vigtigt. Åbn en ny Terminal, og indtast denne kommando: aircrack -ng -a2 -b [router bssid] -w [path to wordlist] /root/Desktop/*.cap -a er metoden aircrack vil bruge til at knække håndtrykket, 2 = WPA -metode. -b står for bssid, erstat [router bssid] med BSSID for målrouteren, min er 00:14: BF: E0: E8: D5. -w står for ordliste, erstat [sti til ordliste] med stien til en ordliste, som du har downloadet. Jeg har en ordliste kaldet “wpa.txt” i rodmappen. /root/Desktop/*.cap er stien til.cap -filen, der indeholder adgangskoden, * betyder wildcard i Linux, og da jeg går ud fra, at der ikke er andre.cap -filer på dit skrivebord, burde dette fungere fint som det er. Min komplette kommando ser sådan ud: aircrack-ng –a2 –b 00: 14: BF: E0: E8: D5 –w /root/wpa.txt /root/Desktop/*.cap

Tryk nu på Enter

Trin 42:

Aircrack-ng vil nu starte med at knække adgangskoden. Det vil dog kun knække det, hvis adgangskoden tilfældigvis er på den ordliste, du har valgt. Nogle gange er det ikke. Hvis dette er tilfældet, kan du naturligvis kun gratulere ejeren med at være "Uigennemtrængelig", først efter at du har prøvet alle ordlister, som en hacker kan bruge eller lave! Det kan tage lang tid at knække adgangskoden afhængigt af ordlistens størrelse. Min gik meget hurtigt.

Trin 43:

Adgangssætningen til vores testnetværk var "ikke sikker", og du kan her se, at aircrack fandt det. Hvis du finder adgangskoden uden en anstændig kamp, skal du ændre din adgangskode, hvis det er dit netværk. Hvis du er penetrationstestende for nogen, så bed dem om at ændre deres adgangskode så hurtigt som muligt.

Trin 44:

Hvis du vil springe alle disse trin over og vil hacke med et enkelt klik! Download mit AutoWifiPassRetriever -værktøj herfra - geekofrandom.blogspot.com

Anbefalede:

DIY -- Sådan laver du en edderkoprobot, der kan kontrolleres ved hjælp af smartphone ved hjælp af Arduino Uno: 6 trin

DIY || Sådan laver du en edderkoprobot, der kan styres ved hjælp af smartphone Brug af Arduino Uno: Mens du laver en edderkoprobot, kan man lære så mange ting om robotik. Ligesom at lave robotter er underholdende såvel som udfordrende. I denne video vil vi vise dig, hvordan du laver en Spider -robot, som vi kan betjene ved hjælp af vores smartphone (Androi

Kontrol ledt over hele verden ved hjælp af internet ved hjælp af Arduino: 4 trin

Kontrol ledt over hele verden ved hjælp af internet ved hjælp af Arduino: Hej, jeg er Rithik. Vi kommer til at lave en internetstyret LED ved hjælp af din telefon. Vi kommer til at bruge software som Arduino IDE og Blynk.Det er enkelt, og hvis det lykkedes dig, kan du styre så mange elektroniske komponenter, du ønskerTing We Need: Hardware:

Sådan laver du en drone ved hjælp af Arduino UNO - Lav en quadcopter ved hjælp af mikrokontroller: 8 trin (med billeder)

Sådan laver du en drone ved hjælp af Arduino UNO | Lav en Quadcopter ved hjælp af mikrokontroller: Introduktion Besøg min Youtube -kanal En Drone er en meget dyr gadget (produkt) at købe. I dette indlæg vil jeg diskutere, hvordan jeg gør det billigt ?? Og hvordan kan du lave din egen sådan til en billig pris … Nå i Indien alle materialer (motorer, ESC'er

RF 433MHZ radiostyring ved hjælp af HT12D HT12E - Lav en RF -fjernbetjening ved hjælp af HT12E & HT12D med 433mhz: 5 trin

RF 433MHZ radiostyring ved hjælp af HT12D HT12E | Oprettelse af en RF -fjernbetjening ved hjælp af HT12E & HT12D med 433mhz: I denne instruktør vil jeg vise dig, hvordan du laver en RADIO -fjernbetjening ved hjælp af 433mhz sendermodtagermodul med HT12E -kode & HT12D -dekoder IC.I denne instruktive kan du sende og modtage data ved hjælp af meget meget billige KOMPONENTER SOM: HT

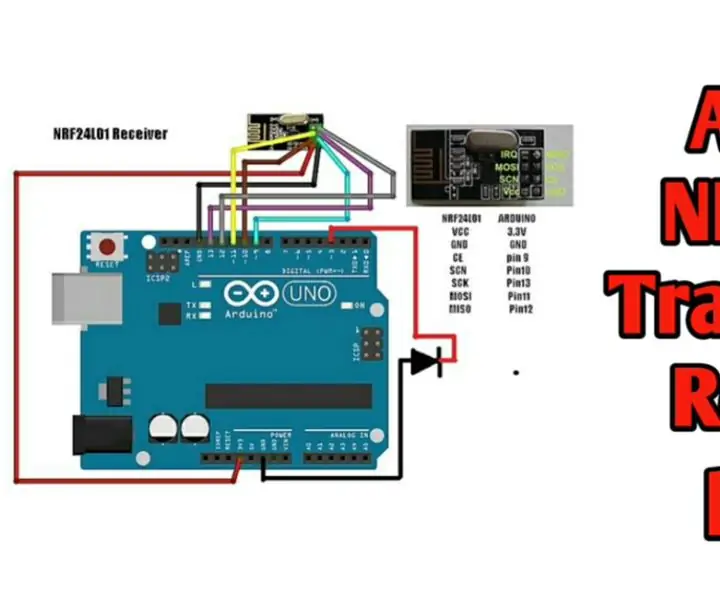

Trådløs fjernbetjening ved hjælp af 2,4 GHz NRF24L01 -modul med Arduino - Nrf24l01 4 -kanals / 6 -kanals sender modtager til Quadcopter - Rc Helikopter - Rc -fly ved hjælp af Arduino: 5 trin (med billeder)

Trådløs fjernbetjening ved hjælp af 2,4 GHz NRF24L01 -modul med Arduino | Nrf24l01 4 -kanals / 6 -kanals sender modtager til Quadcopter | Rc Helikopter | Rc -fly ved hjælp af Arduino: At betjene en Rc -bil | Quadcopter | Drone | RC -fly | RC -båd, vi har altid brug for en modtager og sender, antag at vi til RC QUADCOPTER har brug for en 6 -kanals sender og modtager, og den type TX og RX er for dyr, så vi laver en på vores